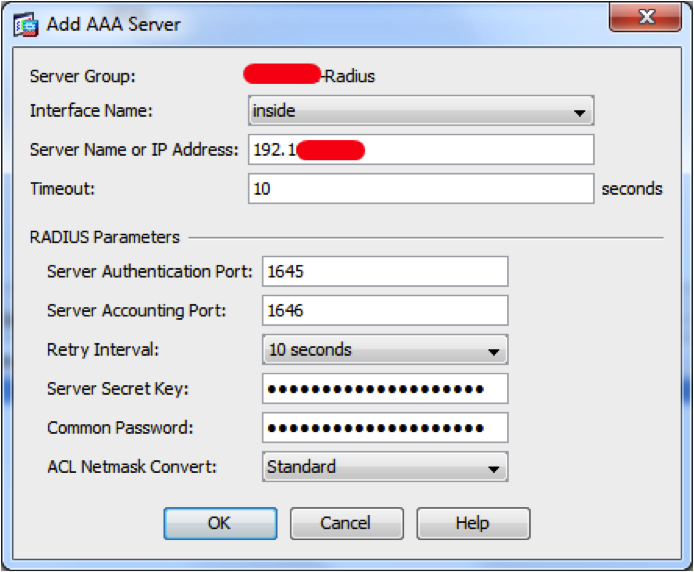

В качестве интерфейса выберите внутренний интерфейс ASA

Нажмите на кнопку Add выбрав предварительно узел Servers in the Selected Group .

Нажмите на созданную группу. В нашем примере это CGYDC01-Radius .

Теперь нам необходимо добавить RADIUS сервер в группу, созданную в шаге 1

Шаг 2: Добавим сервер RADIUS

Введите имя группы серверов и выберите протокол Radius . Все остальное оставьте без изменений и нажмите OK .

С правой стороны нажмите кнопку Add

Залогиньтесь в ASDM и нажмите на Configuration > Remote Access VPN > AAA Setup > AAA Server Groups

Шаг 1: Создадим новую группу серверов AAA

Давайте начнем с настройки Cisco ASA

Аккаунты администратора на ASA и контроллере домена

IP адрес сервера 192.168.1.11

Windows Server 2008 R2 в качестве контроллера домена

Адрес внутреннего интерфейса ASA – 192.168.1.1

Используемые компоненты:

Из описанных методов я остановился на использовании RADIUS для аутентификации VPN запросов. В данной серии статей я опишу необходимые шаги для настройки VPN аутентификации между Cisco ASA 5510 и Windows Server 2008 R2 с помощью ASDM 6.0:

Недавно я работал надо проектом внедрения VPN доступа через Cisco ASA для нашей компании. В данном случае существует 3 способа аутентификации клиентов это локальная база ASA, LDAP и RADIUS.

Материалы для сисадмина

Настройка Windows Server 2008 R2 в качестве RADIUS сервера для Cisco ASA, часть 1 | Для системного администратора

Комментариев нет:

Отправить комментарий